php://filter是PHP中獨有的協議����,利用這個協議可以創造很多“妙用”��,本文說幾個有意思的點,剩下的大家自己下去體會。本來本文的思路我上半年就準備拿來做XDCTF2016的題目的����,沒想到被三個白帽的一題搶先用了���,我也就只好提前分享一下�。

XXE中的使用

php://filter之前最常出鏡的地方是XXE。由于XXE漏洞的特殊性,我們在讀取HTML�、PHP等文件時可能會拋出此類錯誤parser error : StartTag: invalid element name ����。其原因是�,PHP是基于標簽的腳本語言,?php ... ?>這個語法也與XML相符合,所以在解析XML的時候會被誤認為是XML,而其中內容(比如特殊字符)又有可能和標準XML沖突���,所以導致了出錯。

那么,為了讀取包含有敏感信息的PHP等源文件�����,我們就要先將“可能引發沖突的PHP代碼”編碼一遍�����,這里就會用到php://filter����。

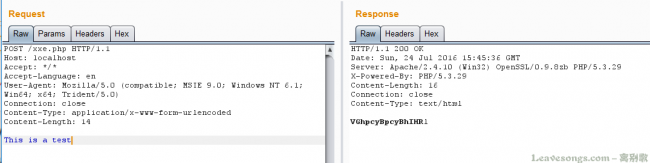

php://filter是PHP語言中特有的協議流����,作用是作為一個“中間流”來處理其他流���。比如����,我們可以用如下一行代碼將POST內容轉換成base64編碼并輸出:

readfile("php://filter/read=convert.base64-encode/resource=php://input");

如下:

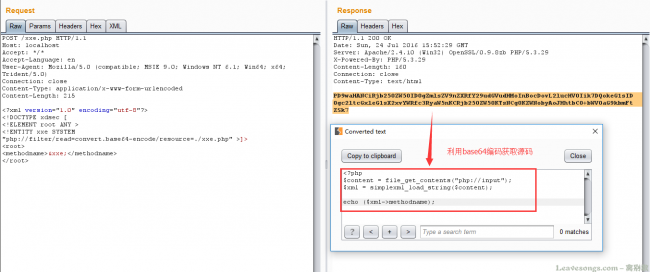

所以,在XXE中�,我們也可以將PHP等容易引發沖突的文件流用php://filter協議流處理一遍����,這樣就能有效規避特殊字符造成混亂���。

如下��,我們使用的是php://filter/read=convert.base64-encode/resource=./xxe.php

巧用編碼與解碼

使用編碼不光可以幫助我們獲取文件���,也可以幫我們去除一些“不必要的麻煩”���。

記得前段時間三個白帽有個比賽�����,其中有一部分代碼大概類似于以下:

?php

$content = '?php exit; ?>';

$content .= $_POST['txt'];

file_put_contents($_POST['filename'], $content);

$content在開頭增加了exit過程,導致即使我們成功寫入一句話��,也執行不了(這個過程在實戰中十分常見���,通常出現在緩存�、配置文件等等地方,不允許用戶直接訪問的文件�,都會被加上if(!defined(xxx))exit;之類的限制)����。那么這種情況下�,如何繞過這個“死亡exit”�����?

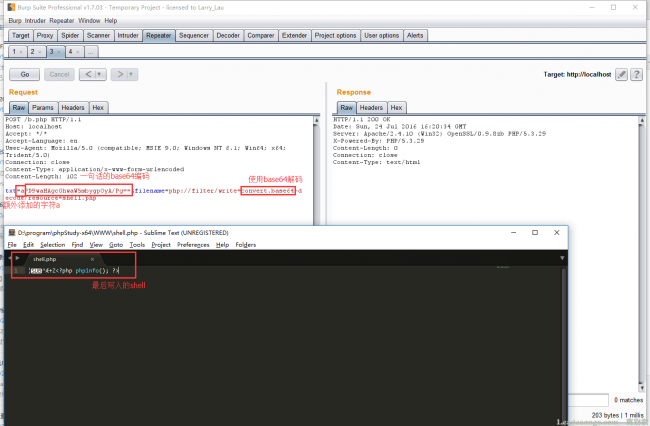

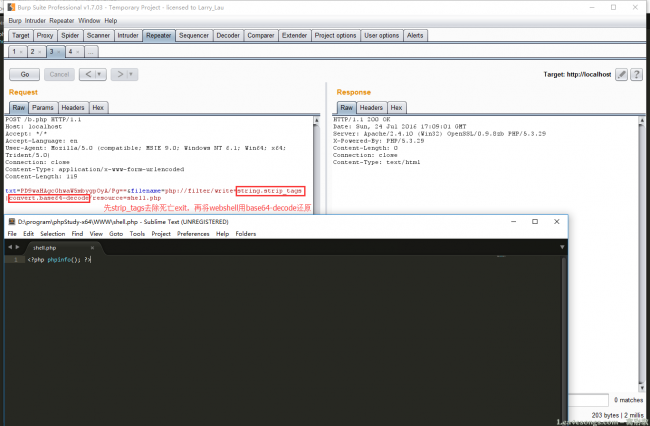

幸運的是�,這里的$_POST['filename']是可以控制協議的�,我們即可使用 php://filter協議來施展魔法:使用php://filter流的base64-decode方法,將$content解碼����,利用php base64_decode函數特性去除“死亡exit”�。

眾所周知�,base64編碼中只包含64個可打印字符,而PHP在解碼base64時,遇到不在其中的字符時���,將會跳過這些字符���,僅將合法字符組成一個新的字符串進行解碼�。

所以��,一個正常的base64_decode實際上可以理解為如下兩個步驟:

?php

$_GET['txt'] = preg_replace('|[^a-z0-9A-Z+/]|s', '', $_GET['txt']);

base64_decode($_GET['txt']);

所以����,當$content被加上了?php exit; ?>以后���,我們可以使用 php://filter/write=convert.base64-decode 來首先對其解碼�����。在解碼的過程中�,字符�����、?、;、>����、空格等一共有7個字符不符合base64編碼的字符范圍將被忽略���,所以最終被解碼的字符僅有“phpexit”和我們傳入的其他字符����。

“phpexit”一共7個字符�����,因為base64算法解碼時是4個byte一組���,所以給他增加1個“a”一共8個字符��。這樣,"phpexita"被正常解碼,而后面我們傳入的webshell的base64內容也被正常解碼。結果就是?php exit; ?>沒有了����。

最后效果是 :

利用字符串操作方法

有的同學說����,base64的算法我不懂���,上面的方法太復雜了��。

其實����,除了使用base64特性的方法外�,我們還可以利用php://filter字符串處理方法來去除“死亡exit”�。我們觀察一下,這個?php exit; ?>實際上是什么�?

實際上是一個XML標簽���,既然是XML標簽���,我們就可以利用strip_tags函數去除它����,而php://filter剛好是支持這個方法的�����。

編寫如下測試代碼即可查看 php://filter/read=string.strip_tags/resource=php://input 的效果:

echo readfile('php://filter/read=string.strip_tags/resource=php://input');

可見��,?php exit; ?>被去除了。但回到上面的題目�,我們最終的目的是寫入一個webshell�����,而寫入的webshell也是php代碼���,如果使用strip_tags同樣會被去除����。

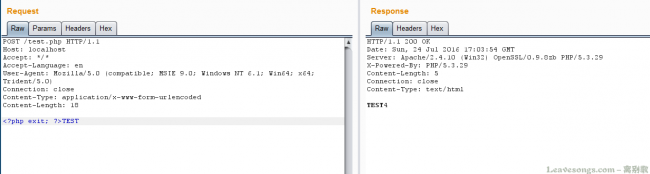

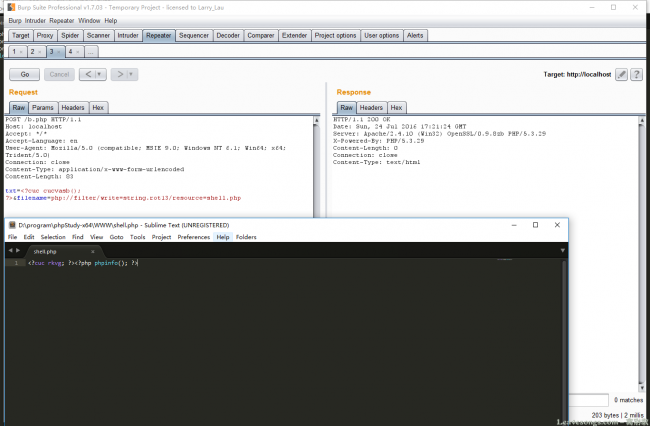

萬幸的是�,php://filter允許使用多個過濾器,我們可以先將webshell用base64編碼。在調用完成strip_tags后再進行base64-decode?�!八劳鰁xit”在第一步被去除�,而webshell在第二步被還原�。

最終的數據包如下:

除此之外,我們還可以利用rot13編碼獨立完成任務�����。原理和上面類似���,核心是將“死亡exit”去除�����。?php exit; ?>在經過rot13編碼后會變成?cuc rkvg; ?>�����,在PHP不開啟short_open_tag時,php不認識這個字符串�����,當然也就不會執行了:

當然����,這個方法的條件就是不開啟短標簽。

以上就是關于php://filter的妙用的疑惑全部內容���,感謝大家對腳本之家的支持。

您可能感興趣的文章:- php中使用array_filter()函數過濾空數組的實現代碼

- 巧用php中的array_filter()函數去掉多維空值的代碼分享

- php array_filter除去數組中的空字符元素